Интернет-безопасность — сложная тема даже для экспертов в этой области, а для обычных людей терминология может быть совершенно запутанной. Хотя вам, возможно, и не обязательно знать все технические термины, наличие рабочего словаря основных терминов поможет вам оставаться в курсе событий и защитить себя от серьезных угроз.

Например, если вы знаете, что такое фишинговое электронное письмо, вы можете быть начеку и избежать этой распространенной опасности. Этот словарь наиболее важных терминов безопасности поможет вам разобраться в предупреждениях безопасности и подготовить вас к принятию соответствующих мер для защиты вашей домашней сети и компьютеров.

Ключевые условия безопасности

Компьютерные системы и сети используют различные методы для защиты вас и ваших данных от несанкционированного доступа. Ниже приведены наиболее распространенные термины, описывающие способы защиты ваших данных.

2FA : сокращение от «Двухфакторная аутентификация». Это метод защиты онлайн-аккаунтов путем добавления дополнительного «фактора» помимо пароля. Это может быть подтверждение в виде текстового сообщения или код, сгенерированный для этой цели доверенным приложением. Если для ваших учетных записей доступна 2FA, начните использовать эту функцию.

Аутентификация : подтверждает авторизованный доступ к платформе или учетной записи, обычно с помощью пароля, биометрических данных или подтверждения кода.

Биометрия: использование физических характеристик, таких как геометрия лица или отпечатки пальцев, в качестве средства безопасной аутентификации. Датчики отпечатков пальцев на ноутбуках и камерах Windows Hello — это распространенные функции биометрической безопасности, которые делают вход в систему проще и безопаснее, чем пароль.

Аутентификация сертификата: использование записи с цифровой подписью доверенного органа для проверки подлинности веб-сайта, файла или системы.

Шифрование: метод сокрытия или сокрытия конфиденциальной информации путем ее шифрования заранее определенным образом. Шифрование жестких дисков и других устройств хранения может помочь защитить ваши данные, если ваше устройство попадет в чужие руки, а шифрование сетевых подключений защищает от перехвата данных третьей стороной при их передаче по сети.

Условия риска и эксплойта

Эти важные термины описывают распространенные опасности и тактики, используемые хакерами и преступниками. При покупке программного обеспечения для обеспечения безопасности ищите варианты, которые защищают от всех типов угроз и предупреждают вас, когда ваша информация появляется в темной сети.

Бэкдор: Эксплойт безопасности, при котором злоумышленник создает скрытый способ доступа к системе, то есть он использует «черный ход», оставленный открытым на вашем компьютере.

Инфектор загрузочной записи: также известный как инфектор MBR (основная загрузочная запись). Это форма вируса, поражающая часть жесткого диска, загружаемую при загрузке компьютерной системы. Его можно использовать для потенциального обхода функций безопасности операционной системы.

Ботнет: сокращение от «сеть роботов». Это использование преступниками большого количества зараженных компьютеров, обычно для того, чтобы подорвать безопасность или инфраструктуру целевой системы.

Грубая сила: использование большого количества комбинаций букв и цифр в попытке в конечном итоге подобрать комбинацию имени пользователя и пароля.

Криминальное ПО: вредоносное ПО, используемое киберпреступниками для совершения преступных действий, например вирусы-трояны, которые добавляют зараженные компьютеры в бот-сети.

Даркнет: тип теневой сети Интернета, в которой используется специальное программное обеспечение для анонимизации трафика. Даркнет часто используется для передачи незаконных или украденных данных, включая украденные пароли. Службы безопасности, которые следят за даркнетом, ищут в этих сетях и предупреждают пользователей, если их информация обнаруживается.

Интеллектуальный анализ данных: использование больших наборов данных для поиска корреляций с конкретной целью. Обнаружив элементы данных о человеке на нескольких веб-сайтах или в базах данных, злоумышленники могут собрать достаточно информации для проведения атаки или кражи личных данных.

Отказ в обслуживании: атака, при которой целевая система намеренно перегружается трафиком, чтобы помешать ее нормальной работе. Часто осуществляется ботнетами.

Атака по словарю: форма автоматического перебора, при которой для получения пароля пользователя используется большой набор общих терминов.

Атака по ошибке: метод, используемый хакерами для получения доступа к системе путем внесения ошибок в какую-то ее часть, например, путем отправки намеренно искаженных пакетов данных на сервер или веб-браузер с целью обойти ее нормальное функционирование.

Взлом: получение контроля над взломанным компьютером или сетевым подключением с возможностью использовать его в гнусных целях.

IP-спуфинг: метод изменения сигнала так, чтобы он выглядел исходящим с IP-адреса, отличного от его собственного, обычно для того, чтобы скрыть его фактическое происхождение или выдать себя за другую систему. Может использоваться для обхода международных ограничений доступа к контенту, например, для потоковой передачи мультимедиа.

Атака ядра: эксплойт безопасности, который изменяет основной код операционной системы (известный как ядро) для создания каналов для кражи информации или получения контроля доступа к системе.

Вредоносное ПО: Программное обеспечение, которое выполняет вредоносные действия в компьютерной системе. Примеры: вирус, троян или программа-кейлоггер, записывающая вводимые вами данные для перехвата паролей и другой информации.

Атака «Человек посередине»: атака, при которой трафик между двумя системами перехватывается и потенциально изменяется злоумышленником. Его можно использовать для кражи перехваченных данных или для вставки поврежденной информации для других целей.

Маскарадная атака: метод получения доступа к системе путем выдачи себя за законного пользователя или системы или использования учетных данных.

Взлом пароля: практика доступа к системе путем обнаружения рабочего пароля, например, с помощью атаки по словарю.

Анализ паролей: метод обнаружения учетных данных пользователя путем мониторинга сетевого трафика на наличие незашифрованных паролей.

Фарминг: метод кражи данных пользователей путем перенаправления трафика на поддельный веб-сайт, где пользователи могут вводить свои учетные данные для входа или другую идентифицирующую информацию, полагая, что они находятся на действительном сайте. Часто используется в сочетании с фишинговыми атаками.

Фишинг: форма атаки социальной инженерии, направленная на то, чтобы заставить жертв раскрыть конфиденциальные данные, такие как имена пользователей и пароли, обычно по электронной почте или в текстовом сообщении. Фишинговые сообщения обычно включают контент и изображения, созданные так, как будто они исходят от надежных брендов, таких как банк или интернет-магазин.

Сканирование портов: метод, используемый злоумышленниками для обнаружения точек входа в компьютерную систему. Сканируя порты в сети или на компьютере, хакеры могут узнать, какие порты доступны, какие типы служб запущены на компьютерах в сети, а также другие сведения, которые могут обеспечить доступ к системам.

Программа-вымогатель: тип вредоносного ПО, предназначенный для блокировки доступа пользователя к системе или кражи конфиденциальных или смущающих данных с целью вынудить пользователей заплатить за восстановление доступа или предотвратить разглашение информации.

Перехват сеанса: средство получения доступа к онлайн-учетной записи пользователя путем получения контроля над установленным соединением, например, путем дублирования активных данных cookie из сеанса пользователя. Соединения с веб-сайтом защищены в рамках сеансов, срок действия которых истекает по истечении заранее определенного периода времени. Предоставляя веб-сайту копию файла cookie неистекшего сеанса, злоумышленники могут выдать себя за пользователя и получить доступ.

Обнюхивание: любой метод обнаружения и сбора данных по сети. Часто используется для обнаружения паролей в беспроводных сетях.

Социальная инженерия: различные методы, которые могут использоваться для использования социальных уязвимостей человека для сбора конфиденциальной информации или получения доступа к системам. Может включать фишинг, телефонное мошенничество, выдачу себя за доверенных лиц и другие методы.

Подделка: любой обманный метод изменения системы или учетной записи, выдающий себя за то, чем она не является, например, путем изменения IP-адреса компьютера для получения доступа к ограниченному контенту или создания впечатления, что фишинговое электронное письмо или поддельный веб-сайт принадлежат доверенному бренду. чтобы обмануть посетителей.

Троянский конь: тип вредоносного ПО, спрятанного внутри очевидно безопасного приложения и предназначенного для размещения вредоносного кода на компьютере.

Вирус: тип вредоносного ПО, которое распространяется путем создания своих копий и внедрения их в другие файлы и системы.

Warchalking/-набор номера/-вождение: практика, при которой хакеры обнаруживают и идентифицируют потенциальные цели, либо проезжая по окрестностям и сканируя беспроводные сети (wardriving), гуляя, чтобы сделать то же самое, и отмечая цели видимым образом (warchalking), или автоматический набор телефонных номеров для обнаружения компьютеров, к которым может быть доступен модем (дозвон). Если вы когда-нибудь брали трубку и слышали в ухе визг модема, возможно, это был звонок военного вызова.

Условия сетевой безопасности

Даже самая простая домашняя сеть обычно имеет следующие устройства или функции, помогающие предотвратить проникновение злоумышленников и защитить ваши данные.

Контроль доступа : функция маршрутизаторов, позволяющая разрешать или блокировать подключение определенных устройств к сети.

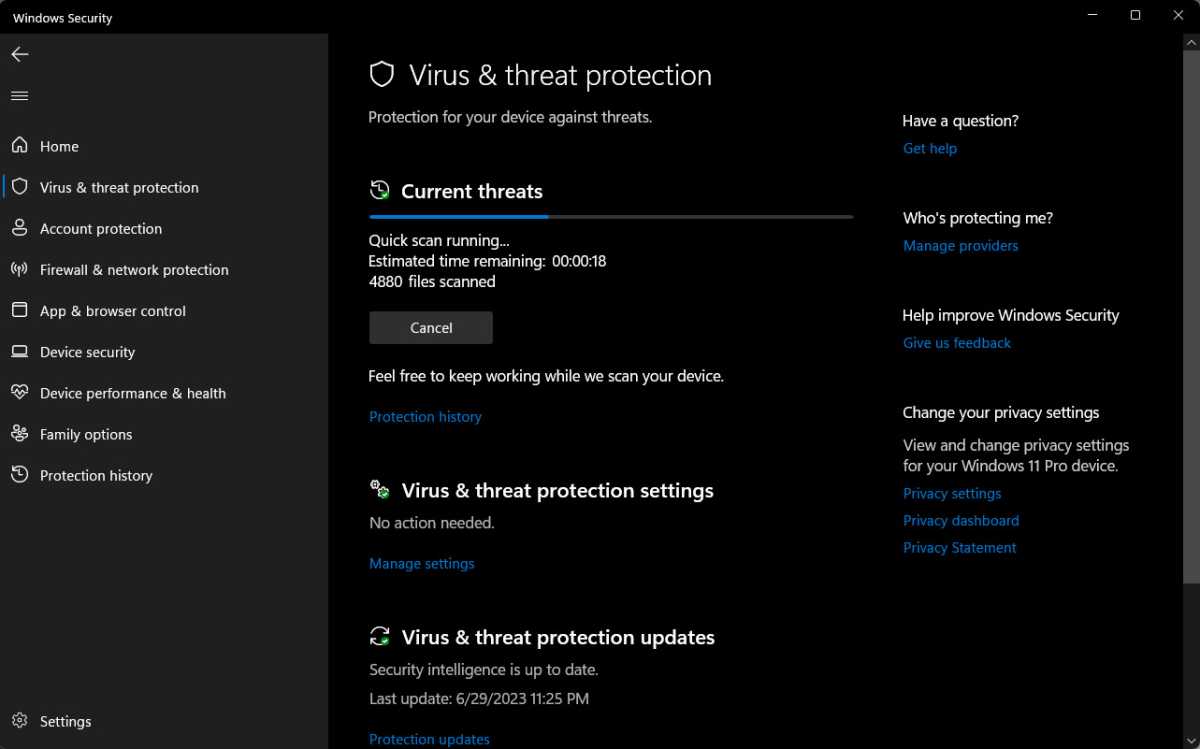

Брандмауэр: устройство или программа, ограничивающая доступ к компьютеру или сети. Ваш брандмауэр позволяет вам настраивать разрешения на вход и выход.

Маршрутизатор: устройство, которое управляет доступом и потоком трафика в сети, назначает адреса компьютерам в сети и направляет поток соединений между системами внутри сети. Домашний маршрутизатор обычно подключается к модему интернет-провайдера и служит центральным концентратором для устройств в домашней сети, обеспечивающих связь друг с другом и с Интернетом. Большинство маршрутизаторов оснащены функциями брандмауэра и контроля доступа, помогающими защитить сети от вторжений. Чтобы полностью защитить свою домашнюю сеть, полезно ознакомиться с возможностями вашего маршрутизатора.

Условия интернет-безопасности

Чтобы защитить пользователей и предотвратить перехват данных в Интернете, веб-сайты и приложения используют эти общие технологии и методы.

Файл cookie: файл данных, используемый такими системами, как веб-сайты, для идентификации и отслеживания пользователей, часто содержащий информацию о конфигурации, специфичную для этого пользователя. Файлы cookie могут содержать личную информацию и данные сеанса, которые можно использовать для доступа к учетным записям пользователей. Когда вы оставляете вход на веб-сайт активным, данные файлов cookie вашего сеанса могут быть использованы для восстановления доступа к вашей учетной записи. Сознательный выход из веб-сайтов после завершения работы с ними может помочь предотвратить это.

HTTPS: безопасный протокол передачи гипертекста, буква «S» указывает на соединение, защищенное подписанным сертификатом от доверенного поставщика, в отличие от простого HTTP, который не является безопасным. По сути, если вы заботитесь о безопасности в Интернете, любой веб-сайт, на котором используются ваши личные данные, должен иметь адрес, начинающийся с HTTPS.

Интернет-протокол (IP): это стандартный метод подключения компьютеров через Интернет, при котором каждая система имеет уникальный цифровой или буквенно-цифровой адрес, известный как IP-адрес. (Примеры: 192.168.1.72 для IP версии 4 или 2001:0db8:85a3:0000:0000:8a2e:0370:7334 для IP версии 6. Обе версии IP-адресов в настоящее время широко используются.) Некоторые кибератаки связаны с несанкционированным вмешательством. с IP-адресами, которые кажутся полученными из надежных источников.

Secure Sockets Layer (SSL): стандарт безопасности, который идентифицирует доверенные системы в Интернете посредством использования безопасности с цифровой подписью. Это стандарт, используемый HTTPS для проверки личности веб-сайта.

Условия безопасности бизнеса

На работе ваш ИТ-отдел, вероятно, использует эти методы для обеспечения безопасности данных и систем компании.

Наименьшие привилегии: принцип безопасности, согласно которому любая данная система или пользователь получает только тот объем доступа, который необходим для выполнения их основных функций, например, путем ограничения доступа администратора к компьютеру для предотвращения непреднамеренных изменений конфигурации, которые могут поставить под угрозу безопасность. По этой причине в сфере бизнес-ИТ пользователям обычно предоставляется только базовый доступ к компьютерам, выданным их компанией. Домашние пользователи могут применять этот принцип при настройке детских компьютеров.

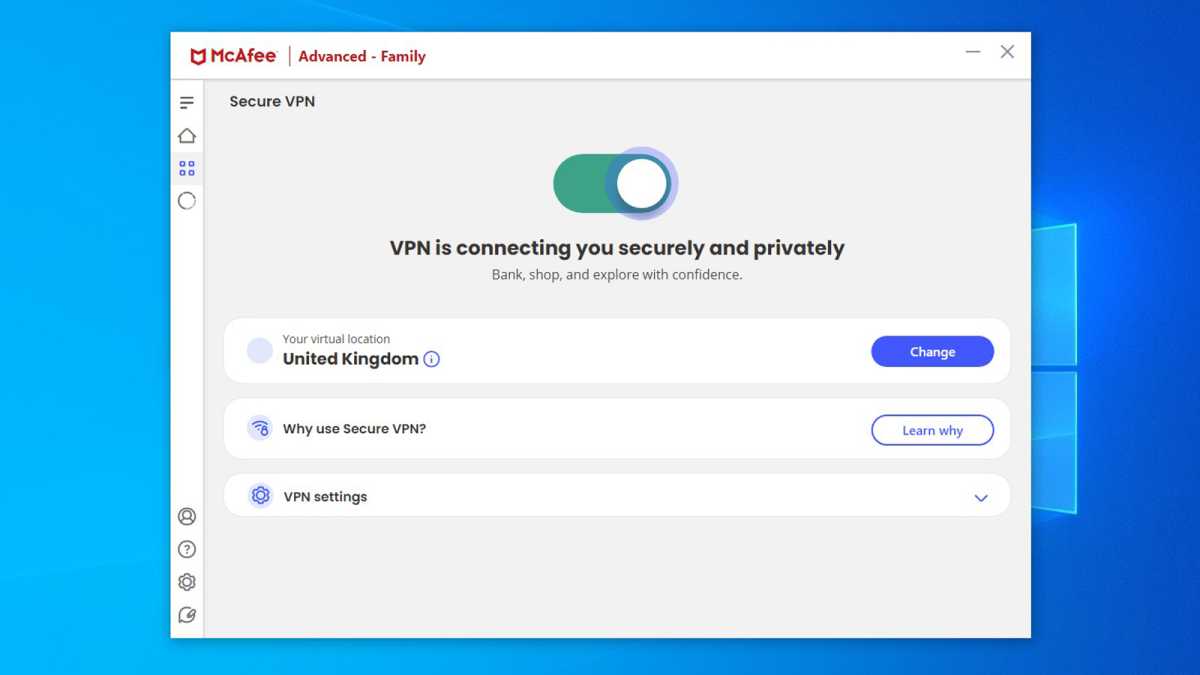

VPN (виртуальная частная сеть). Виртуальная частная сеть — это средство безопасного соединения нескольких компьютеров через Интернет, которое функционирует как внутренняя сеть. Многие компании требуют, чтобы сотрудники имели доступ к конфиденциальным системам через VPN, а не через открытый Интернет. Домашние пользователи также могут использовать VPN, чтобы повысить уровень конфиденциальности при работе в Интернете.

Другие важные термины в области компьютеров и безопасности

Демон: программа, которая запускается как автоматизированный фоновый процесс в компьютерной системе. Большинство демонов безопасны, но многие вредоносные программы добавляют демонов для мониторинга активности пользователей и ожидания инструкций от хакеров через Интернет.

Расшифровка: восстановление зашифрованных данных или текста до читаемого состояния, обычно посредством безопасной аутентификации.

Медовый горшок: намеренно открытая система, обычно загружаемая явно ценными данными, предназначенная для привлечения и ловушки злоумышленников. Сетевые администраторы и сотрудники правоохранительных органов иногда используют «приманки» для поимки киберпреступников. Некоторые межсетевые экраны домашней безопасности теперь включают функции ловушки, которые могут обнаруживать попытки доступа к ним и предупреждать вас о злоумышленниках.

Открытый текст: незашифрованное текстовое содержимое. В отличие от зашифрованного текста, который зашифрован. Конфиденциальная информация, такая как пароли, никогда не должна храниться в виде открытого текста ни в одной системе.

Корень: основная учетная запись администратора или суперпользователя в Unix-подобной операционной системе, такой как MacOS и Linux. Большинство современных Unix-подобных систем по умолчанию отключают учетную запись root, чтобы предотвратить несанкционированный доступ к функциям суперпользователя. Целью многих кибератак является получение root-доступа и полный контроль над системой.

Спам: нежелательные сообщения, обычно по электронной почте, но все чаще встречающиеся в текстовых сообщениях и социальных сетях. Не обязательно опасно, но может включать фишинговые атаки и мошенничество.

Нулевой день: первый день обнаружения новой уязвимости, который считается наиболее уязвимым периодом для любого конкретного риска, поскольку злоумышленники узнают об уязвимости и могут начать ее использовать до того, как пользователи смогут обновить свои системы с помощью защиты.

0 Комментариев